What are CIS Controls?

These are a set of cybersecurity practices developed by the Center for Internet Security (CIS). These controls are designed to provide practical and effective guidance for securing organizations against the most common and dangerous cyber threats.

Version 8 of the CIS Critical Security Controls focuses on measures that are effective and realistic for a wide range of organizations. The controls are divided into several categories covering different aspects of IT security, including asset management, security configuration, malware defense, vulnerability management, data security, access control, user account security, and network security, among others.

These controls are widely respected and adopted in the cybersecurity industry, and are seen as an effective framework for strengthening an organization's security posture, protecting its sensitive information and defending against cyberattacks.

How can CIS Controls help your organization?

- Identify and share perspectives on attacks and attackers.

- Implement tools to improve defenses.

- Align your cybersecurity program with regulatory and compliance frameworks.

Principles of CIS Controls

| Principle | Description |

| Informado (Offense-Informed) | Prioritize CIS Controls based on specific data and knowledge about attacker behaviors and how to stop them. |

| Enfocado (Focused) | Helps defenders identify the most critical actions to take to stop the most common attacks, avoiding trying to fix everything. |

| Factible (Feasible) | Implement specific and practical recommendations. |

| Medible (Measurable) | Simplify CIS Controls, verify that they are measurable and establish thresholds where necessary. |

| Alineada (Aligned) | Creates CIS Controls aligned with other governance, regulatory and process management schemes, frameworks and structures, including the National Institute of Standards and Technology (NIST), the Cloud Security Alliance (CSA), MITRE ATT&CK and more. |

Why is it important to implement CIS Controls?

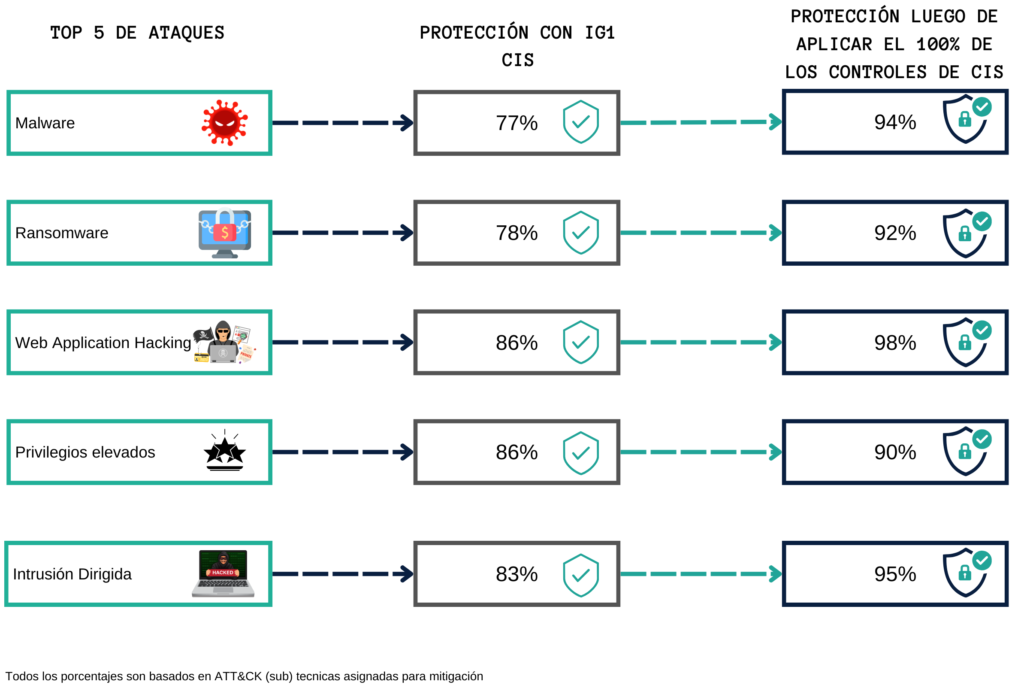

The implementation of IG1 of the CIS Controls significantly contributes to lowering the risk of suffering the TOP 5 cyber-attacks, as identified by MITRE ATT&CK.

How do I implement CIS in my organization?

The first step is to understand the current state of cybersecurity in your organization. To do so, ask your business, IT and security teams these questions:

- Do we know the assets we own and are we able to identify the devices connected to our network in real time?

- Do we know what is working (or trying to work) in our systems and networks?

- Are we limiting and managing the number of people with administrative privileges to modify, bypass or override security settings on our systems and networks?

- Do we have continuous processes in place, backed by security technologies that allow us to prevent most breaches, quickly detect all successful ones and minimize damage to our business and customers?

- Can we demonstrate that we have an effective monitoring strategy to the board or customers?

If the answer to all of the above questions is "No", this is the ideal time to take action and identify areas for improvement. CIS Controls can be a valuable tool in this process, helping you to elaborate and prioritize a list of critical processes, as well as to identify and map your assets with these processes.

To implement CIS Controls in your organization, follow these steps:

- Determine el Nivel de Madurez: Identifique si su organización corresponde a IG1 (Básico), IG2 (Fundacional) o IG3 (Organizacional).

- Realice un Inventario de Activos y Software: Documente todos los dispositivos y software en su red.

- Evalúe Controles Existentes: Revise qué controles de seguridad ya están implementados.

- Mejore las Defensas del Perímetro: Asegúrese de que las protecciones de la red sean adecuadas.

- Prepare Respuestas a Incidentes: Establezca planes y procesos para detectar y responder a incidentes de seguridad.

- Identifique y Priorice Brechas Críticas: Determine dónde se encuentran las mayores vulnerabilidades.

- Planifique e Implemente Controles: Desarrolle un plan para la implementación y mantenimiento continuo de los controles.

- Capacite y Monitoree a los Usuarios: Eduque a los usuarios sobre las mejores prácticas de seguridad.

Grupos de Implementación (IGs)

Los Grupos de Implementación (IGs) de los Controles CIS son categorías diseñadas para la autoevaluación empresarial. Cada IG especifica un subconjunto de los Controles CIS, ampliamente evaluado por la comunidad como relevante para empresas con perfiles de riesgo y recursos similares. Su propósito es guiar a estas empresas en la implementación efectiva de estas medidas. Los IGs ofrecen una visión transversal de los Controles CIS, adaptándolos a distintos tipos de organizaciones.

Perfiles de los Controles CIS

IG1

Una empresa clasificada como IG1 es generalmente de tamaño pequeño a mediano y posee experiencia limitada en TI y ciberseguridad, enfocándose en la protección de sus activos y personal de TI. Su principal objetivo es mantener la continuidad operativa del negocio, ya que tienen una baja tolerancia a periodos de inactividad. La naturaleza de la información que buscan proteger es de sensibilidad baja, incluyendo principalmente datos de empleados e información financiera.

Las Salvaguardas elegidas para el IG1 deben ser implementables incluso con experiencia limitada en ciberseguridad y estar orientadas a contrarrestar ataques generales no específicos. Estas medidas suelen estar diseñadas para integrarse con software y hardware ya existentes.

IG2 (Incluye IG1)

Una empresa clasificada como IG2 cuenta con personal dedicado a la administración y protección de su infraestructura de TI. Estas organizaciones se caracterizan por tener varios departamentos, cada uno con diferentes perfiles de riesgo según su función y misión. Las empresas IG2 manejan información sensible del cliente o datos empresariales críticos y son capaces de soportar breves interrupciones en sus servicios. Su mayor preocupación es la pérdida de confianza pública en caso de una brecha de seguridad.

Las Salvaguardas seleccionadas para IG2 están diseñadas para ayudar a los equipos de seguridad a manejar la creciente complejidad operativa. Algunas de estas medidas requieren un cierto nivel de tecnología y experiencia empresarial especializada para su correcta instalación y configuración. Estas prácticas están pensadas para fortalecer la seguridad en un entorno empresarial más complejo y con mayores exigencias de protección de datos.

IG3 (Inlcuye IG1 y IG2)

Una empresa clasificada como IG3 cuenta con especialistas en ciberseguridad que se enfocan en diversas áreas, tales como gestión de riesgos, pruebas de penetración y seguridad de aplicaciones. Los activos e información manejados por una empresa IG3 incluyen datos sensibles o funciones que requieren supervisión regulatoria y cumplimiento de normativas. Para una empresa IG3, es crucial abordar no solo la disponibilidad, sino también la confidencialidad e integridad de los datos sensibles. Un ataque exitoso podría causar un daño significativo al bienestar público.

Las Salvaguardas seleccionadas para IG3 están diseñadas para mitigar ataques dirigidos por adversarios sofisticados y disminuir el impacto de ataques de día cero. Estas medidas requieren una implementación y gestión avanzada, dada la naturaleza crítica de los activos protegidos y la potencial gravedad de las amenazas enfrentadas.

Controles de Seguridad CIS

Los 18 Controles Críticos de Seguridad CIS proporcionan un marco estructurado para fortalecer la postura de ciberseguridad de una organización. A continuación, se ofrece una breve descripción de cada uno de ellos:

- Inventario y Control de Activos Empresariales: Mantener un inventario preciso de dispositivos autorizados y no autorizados para reducir la superficie de ataque.

- Inventario y Control de Activos de Software: Evaluar y gestionar regularmente los activos de software para mitigar vulnerabilidades.

- Protección de Datos: Implementar medidas para salvaguardar datos sensibles, incluyendo cifrado y controles de acceso.

- Configuración Segura de Activos Empresariales y Software: Establecer y mantener configuraciones seguras para hardware y software.

- Gestión de Cuentas: Monitorear y gestionar cuentas de usuario para detectar y responder a actividades sospechosas.

- Gestión de Control de Acceso: Asegurar una autenticación y control de acceso adecuado para prevenir accesos no autorizados.

- Gestión Continua de Vulnerabilidades: Identificar, evaluar y remediar vulnerabilidades de forma continua.

- Gestión de Registros de Auditoría: Implementar una gestión integral de registros de auditoría.

- Protecciones de Correo Electrónico y Navegadores Web: Salvaguardar el correo electrónico y la navegación web de amenazas cibernéticas.

- Defensas Contra Malware: Fortalecer las defensas contra ataques de malware, incluyendo prevención y remediación.

- Recuperación de Datos: Establecer y probar procedimientos de respaldo y recuperación de datos.

- Gestión de Infraestructura de Red: Asegurar configuraciones y arquitecturas de red para defenderse de ataques basados en red.

- Monitoreo y Defensa de la Red: Implementar medidas para detectar y prevenir ataques basados en red.

- Formación en Conciencia y Habilidades de Seguridad: Educar a los empleados sobre riesgos y mejores prácticas de ciberseguridad.

- Gestión de Proveedores de Servicios: Gestionar y evaluar relaciones con proveedores de servicios tercerizados.

- Seguridad de Software de Aplicación: Asegurar la seguridad del software de aplicación a través de prácticas de codificación segura, pruebas y gestión de parches.

- Gestión de Respuesta a Incidentes: Desarrollar y mantener una capacidad de respuesta a incidentes.

- Pruebas de Penetración: Realizar pruebas de penetración para identificar y abordar proactivamente vulnerabilidades.

¿Deseas conocer como los Controles CIS se ajustan a tu programa de seguridad?

El Center of Internet Security, proporiona múltiples herramientas que le ayudarán a identificar el estado actual de madurez de seguridad de su organización y una de ellas es el CIS Critical Security Controls Navigator, la cual es una herramienta diseñada para ayudar a las organizaciones a integrar los Controles Críticos de Seguridad CIS en sus programas de seguridad más amplios. Esta herramienta permite a los usuarios explorar cómo los Controles CIS se mapean con otros estándares de seguridad. A través de un proceso paso a paso, el Navigator facilita la selección de versiones específicas de los Controles CIS, la elección de marcos de cumplimiento relevantes y la gestión de detalles de mapeo. También ayuda a seleccionar el Grupo de Implementación (IG) apropiado y a explorar y gestionar salvaguardas específicas. Además, ofrece la opción de revisar, editar o descargar la selección realizada, lo que proporciona una guía personalizada para implementar los Controles CIS de manera efectiva en función de las necesidades y capacidades específicas de la organización

Conclusion

Los Controles CIS representan un conjunto de prácticas de seguridad cibernética esenciales y estructuradas, diseñadas para proporcionar a las organizaciones una guía clara para fortalecer su infraestructura de TI contra amenazas cibernéticas. Al abordar aspectos críticos como la gestión de activos, la protección de datos, el manejo de vulnerabilidades y la configuración segura, los Controles CIS ofrecen un marco robusto y adaptable para diferentes niveles de madurez organizacional. Su implementación estratégica contribuye significativamente a la defensa contra ataques comunes, mejorando la postura de seguridad general y la resiliencia cibernética de una organización.