¿Qué son los Controles CIS?

Son un conjunto de prácticas de seguridad cibernética desarrolladas por el Center for Internet Security (CIS). Estos controles están diseñados para proporcionar una guía práctica y eficaz para asegurar las organizaciones contra las amenazas cibernéticas más comunes y peligrosas.

La versión 8 de los Controles Críticos de Seguridad CIS se centra en medidas que son efectivas y realistas para una amplia gama de organizaciones. Los controles se dividen en varias categorías que cubren diferentes aspectos de la seguridad informática, incluyendo la gestión de activos, la configuración de seguridad, la defensa contra el malware, la gestión de vulnerabilidades, la seguridad de los datos, el control de acceso, la seguridad de las cuentas de usuario, y la seguridad en la red, entre otros.

Estos controles son ampliamente respetados y adoptados en la industria de la seguridad cibernética, y se consideran como un marco eficaz para fortalecer la postura de seguridad de una organización, proteger su información sensible y defenderse contra ataques cibernéticos.

¿Cómo pueden ayudar los Controles CIS a su organización?

- Identificar y compartir perspectivas sobre ataques y atacantes.

- Implementar herramientas para fortalecer las defensas.

- Alinear tu programa de ciberseguridad con marcos regulatorios y de cumplimiento.

Principios de los Controles CIS

| Principio | Descripción |

| Informado (Offense-Informed) | Prioriza los Controles CIS basándote en datos y conocimientos específicos sobre el comportamiento de los atacantes y cómo detenerlos. |

| Enfocado (Focused) | Ayuda a los defensores a identificar las acciones más críticas que deben realizar para detener los ataques más comunes, evitando el intento de solucionar todo. |

| Factible (Feasible) | Implementa recomendaciones específicas y prácticas. |

| Medible (Measurable) | Simplifica los Controles CIS, verifica que sean medibles y establece umbrales donde sea necesario. |

| Alineada (Aligned) | Crea Controles CIS alineados con otros esquemas de gobernanza, regulación y gestión de procesos, marcos y estructuras, incluyendo el Instituto Nacional de Estándares y Tecnología (NIST), la Alianza de Seguridad en la Nube (CSA), MITRE ATT&CK y más. |

¿Por que es importante implementar los Controles CIS?

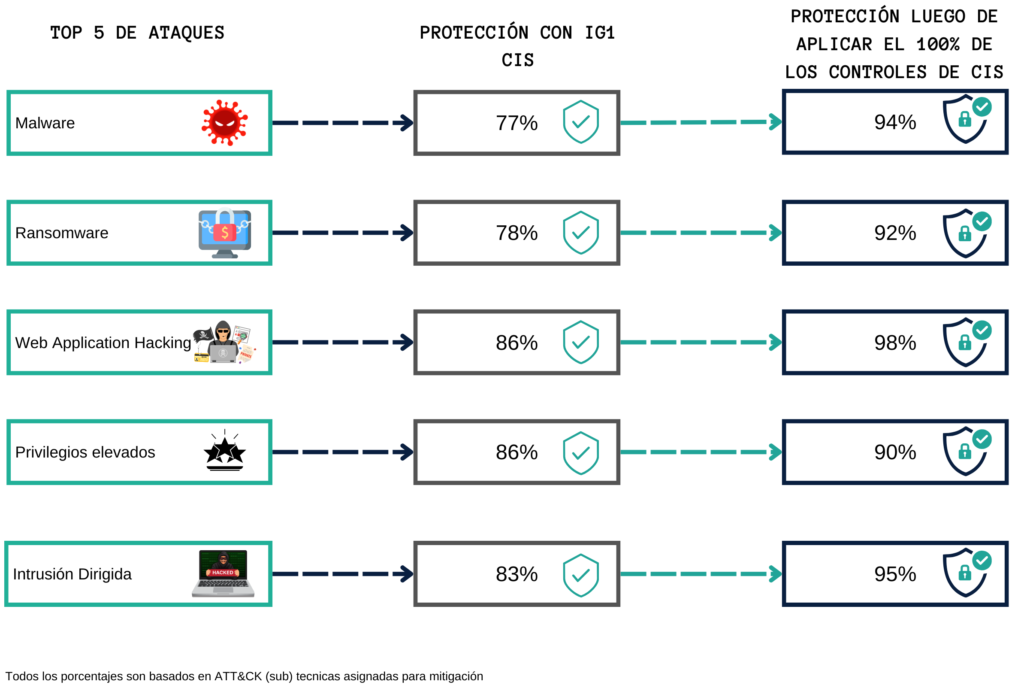

La implementación del IG1 de los Controles CIS contribuye significativamente a disminuir el riesgo de sufrir los ciberataques del TOP 5, según lo identificado por MITRE ATT&CK.

¿Cómo puedo implementar CIS en mi organización?

El primer paso es conocer estado actual de ciberseguridad de tu organización. Para ello plantea estas preguntas a tus equipos de negocio, TI y seguridad:

- ¿Conocemos los activos que poseemos y somos capaces de identificar los dispositivos conectados a nuestra red en tiempo real?

- ¿Sabemos qué está funcionando (o intentando funcionar) en nuestros sistemas y redes?

- ¿Estamos limitando y gestionando el número de personas con privilegios administrativos para modificar, eludir o anular las configuraciones de seguridad en nuestros sistemas y redes?

- ¿Contamos con procesos continuos, respaldados por tecnologías de seguridad que nos permitan prevenir la mayoría de las brechas, detectar rápidamente todas las que tengan éxito y minimizar el daño a nuestro negocio y clientes?

- ¿Podemos demostrar que tenemos una estrategia de monitoreo efectiva ante la junta directiva o clientes?

Si la respuesta a todas las preguntas anteriores es “No”, este es el momento ideal para actuar e identificar áreas de mejora. Los Controles CIS pueden ser una herramienta valiosa en este proceso, ayudándote a elaborar y priorizar una lista de procesos críticos, así como a identificar y mapear tus activos con estos procesos.

Para implementar los Controles CIS en su organización, siga estos pasos:

- Determine el Nivel de Madurez: Identifique si su organización corresponde a IG1 (Básico), IG2 (Fundacional) o IG3 (Organizacional).

- Realice un Inventario de Activos y Software: Documente todos los dispositivos y software en su red.

- Evalúe Controles Existentes: Revise qué controles de seguridad ya están implementados.

- Mejore las Defensas del Perímetro: Asegúrese de que las protecciones de la red sean adecuadas.

- Prepare Respuestas a Incidentes: Establezca planes y procesos para detectar y responder a incidentes de seguridad.

- Identifique y Priorice Brechas Críticas: Determine dónde se encuentran las mayores vulnerabilidades.

- Planifique e Implemente Controles: Desarrolle un plan para la implementación y mantenimiento continuo de los controles.

- Capacite y Monitoree a los Usuarios: Eduque a los usuarios sobre las mejores prácticas de seguridad.

Grupos de Implementación (IGs)

Los Grupos de Implementación (IGs) de los Controles CIS son categorías diseñadas para la autoevaluación empresarial. Cada IG especifica un subconjunto de los Controles CIS, ampliamente evaluado por la comunidad como relevante para empresas con perfiles de riesgo y recursos similares. Su propósito es guiar a estas empresas en la implementación efectiva de estas medidas. Los IGs ofrecen una visión transversal de los Controles CIS, adaptándolos a distintos tipos de organizaciones.

Perfiles de los Controles CIS

IG1

Una empresa clasificada como IG1 es generalmente de tamaño pequeño a mediano y posee experiencia limitada en TI y ciberseguridad, enfocándose en la protección de sus activos y personal de TI. Su principal objetivo es mantener la continuidad operativa del negocio, ya que tienen una baja tolerancia a periodos de inactividad. La naturaleza de la información que buscan proteger es de sensibilidad baja, incluyendo principalmente datos de empleados e información financiera.

Las Salvaguardas elegidas para el IG1 deben ser implementables incluso con experiencia limitada en ciberseguridad y estar orientadas a contrarrestar ataques generales no específicos. Estas medidas suelen estar diseñadas para integrarse con software y hardware ya existentes.

IG2 (Incluye IG1)

Una empresa clasificada como IG2 cuenta con personal dedicado a la administración y protección de su infraestructura de TI. Estas organizaciones se caracterizan por tener varios departamentos, cada uno con diferentes perfiles de riesgo según su función y misión. Las empresas IG2 manejan información sensible del cliente o datos empresariales críticos y son capaces de soportar breves interrupciones en sus servicios. Su mayor preocupación es la pérdida de confianza pública en caso de una brecha de seguridad.

Las Salvaguardas seleccionadas para IG2 están diseñadas para ayudar a los equipos de seguridad a manejar la creciente complejidad operativa. Algunas de estas medidas requieren un cierto nivel de tecnología y experiencia empresarial especializada para su correcta instalación y configuración. Estas prácticas están pensadas para fortalecer la seguridad en un entorno empresarial más complejo y con mayores exigencias de protección de datos.

IG3 (Inlcuye IG1 y IG2)

Una empresa clasificada como IG3 cuenta con especialistas en ciberseguridad que se enfocan en diversas áreas, tales como gestión de riesgos, pruebas de penetración y seguridad de aplicaciones. Los activos e información manejados por una empresa IG3 incluyen datos sensibles o funciones que requieren supervisión regulatoria y cumplimiento de normativas. Para una empresa IG3, es crucial abordar no solo la disponibilidad, sino también la confidencialidad e integridad de los datos sensibles. Un ataque exitoso podría causar un daño significativo al bienestar público.

Las Salvaguardas seleccionadas para IG3 están diseñadas para mitigar ataques dirigidos por adversarios sofisticados y disminuir el impacto de ataques de día cero. Estas medidas requieren una implementación y gestión avanzada, dada la naturaleza crítica de los activos protegidos y la potencial gravedad de las amenazas enfrentadas.

Controles de Seguridad CIS

Los 18 Controles Críticos de Seguridad CIS proporcionan un marco estructurado para fortalecer la postura de ciberseguridad de una organización. A continuación, se ofrece una breve descripción de cada uno de ellos:

- Inventario y Control de Activos Empresariales: Mantener un inventario preciso de dispositivos autorizados y no autorizados para reducir la superficie de ataque.

- Inventario y Control de Activos de Software: Evaluar y gestionar regularmente los activos de software para mitigar vulnerabilidades.

- Protección de Datos: Implementar medidas para salvaguardar datos sensibles, incluyendo cifrado y controles de acceso.

- Configuración Segura de Activos Empresariales y Software: Establecer y mantener configuraciones seguras para hardware y software.

- Gestión de Cuentas: Monitorear y gestionar cuentas de usuario para detectar y responder a actividades sospechosas.

- Gestión de Control de Acceso: Asegurar una autenticación y control de acceso adecuado para prevenir accesos no autorizados.

- Gestión Continua de Vulnerabilidades: Identificar, evaluar y remediar vulnerabilidades de forma continua.

- Gestión de Registros de Auditoría: Implementar una gestión integral de registros de auditoría.

- Protecciones de Correo Electrónico y Navegadores Web: Salvaguardar el correo electrónico y la navegación web de amenazas cibernéticas.

- Defensas Contra Malware: Fortalecer las defensas contra ataques de malware, incluyendo prevención y remediación.

- Recuperación de Datos: Establecer y probar procedimientos de respaldo y recuperación de datos.

- Gestión de Infraestructura de Red: Asegurar configuraciones y arquitecturas de red para defenderse de ataques basados en red.

- Monitoreo y Defensa de la Red: Implementar medidas para detectar y prevenir ataques basados en red.

- Formación en Conciencia y Habilidades de Seguridad: Educar a los empleados sobre riesgos y mejores prácticas de ciberseguridad.

- Gestión de Proveedores de Servicios: Gestionar y evaluar relaciones con proveedores de servicios tercerizados.

- Seguridad de Software de Aplicación: Asegurar la seguridad del software de aplicación a través de prácticas de codificación segura, pruebas y gestión de parches.

- Gestión de Respuesta a Incidentes: Desarrollar y mantener una capacidad de respuesta a incidentes.

- Pruebas de Penetración: Realizar pruebas de penetración para identificar y abordar proactivamente vulnerabilidades.

¿Deseas conocer como los Controles CIS se ajustan a tu programa de seguridad?

El Center of Internet Security, proporiona múltiples herramientas que le ayudarán a identificar el estado actual de madurez de seguridad de su organización y una de ellas es el CIS Critical Security Controls Navigator, la cual es una herramienta diseñada para ayudar a las organizaciones a integrar los Controles Críticos de Seguridad CIS en sus programas de seguridad más amplios. Esta herramienta permite a los usuarios explorar cómo los Controles CIS se mapean con otros estándares de seguridad. A través de un proceso paso a paso, el Navigator facilita la selección de versiones específicas de los Controles CIS, la elección de marcos de cumplimiento relevantes y la gestión de detalles de mapeo. También ayuda a seleccionar el Grupo de Implementación (IG) apropiado y a explorar y gestionar salvaguardas específicas. Además, ofrece la opción de revisar, editar o descargar la selección realizada, lo que proporciona una guía personalizada para implementar los Controles CIS de manera efectiva en función de las necesidades y capacidades específicas de la organización

Conclusion

Los Controles CIS representan un conjunto de prácticas de seguridad cibernética esenciales y estructuradas, diseñadas para proporcionar a las organizaciones una guía clara para fortalecer su infraestructura de TI contra amenazas cibernéticas. Al abordar aspectos críticos como la gestión de activos, la protección de datos, el manejo de vulnerabilidades y la configuración segura, los Controles CIS ofrecen un marco robusto y adaptable para diferentes niveles de madurez organizacional. Su implementación estratégica contribuye significativamente a la defensa contra ataques comunes, mejorando la postura de seguridad general y la resiliencia cibernética de una organización.